前言 暑假简单的学了一下代码审计,整几个简单的cms来练习

一、sql注入一般审计方法 1.数据库监控?where. =

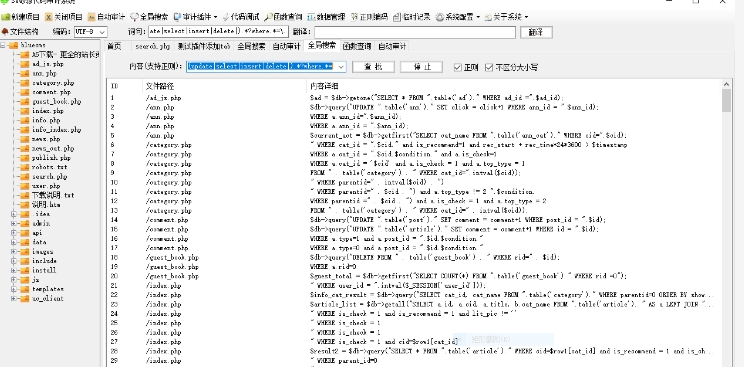

二、审计练习 1.bluecms(无过滤) 使用正则表达式:(update|select|insert|delete|).?where. =

代码如下(示例):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 <?php'IN_BLUE' , true );dirname (__FILE__) . '/include/common.inc.php';'ad_id' ]) ? trim($_GET['ad_id' ]) : ''; if(empty($ad_id)) { echo ' Error!'; exit(); } $ad = $db->getone("SELECT * FROM ".table(' ad' )." WHERE ad_id =" .$ad_id);if ($ad['time_set' ] == 0 )'content' ];else if ($ad['end_time' ] < time())'exp_content' ];else 'content' ];'"' , '\"' ,$ad_content);"\r" , "\\r" ,$ad_content);"\n" , "\\n" ,$ad_content);"<!--\r\ndocument.write(\"" .$ad_content."\");\r\n-->\r\n" ;

发现通过get方式接受ad_id变量没有任何过滤拼接到sql语句并执行

1 2 3 4 5 6 7 $ad_id = !empty($_GET['ad_id' ]) ? trim($_GET['ad_id' ]) : ''; if(empty($ad_id)) { echo ' Error!'; exit(); } $ad = $db->getone("SELECT * FROM ".table(' ad' )." WHERE ad_id =" .$ad_id);

定位getone函数,直接执行了语句

1 2 3 4 5 6 function getone ($sql, $type=MYSQL_ASSOC) {return $row;

2.lmxcms 1.4(无过滤)mvc架构 cnvd 从cnvd发现梦想CMS后台存在SQL注入,知道Bo、cl开头的文件

从描述知道是后台sql注入判断在c/admin/ 文件夹找Bo开头文件

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 public function reply () {'id' ] ? $_GET['id' ] : $_POST['id' ];array ($id));if ($reply){string ::html_char($reply[0 ]['content' ]);'content' ,$reply);'type' ,'update' );else {'type' ,'add' );if (isset($_POST['reply' ])){if (!$_POST['content' ]){'回复内容不能为空' );array ('id' =>$id,'type' =>$_POST['type' ],'username' =>$this->username));'留言回复【id:' .$_POST['id' ].' 】'); rewrite::succ(' 修改成功',' ?m=Book' );'id' ,$id);'Book/reply.html' );

发现通过get或post对id传参到getReply函数,定位getReply函数

1 2 3 4 5 6 public function getReply (array $id) {',' ,$id);'where' ] = 'uid in(' .$id.' )'; return parent::selectModel($param); }

继续定位selectModel函数

1 2 3 4 5 6 7 protected function selectModel ($param=array ()) {if ($param['field' ]){'field' ];return parent::selectDB($this->tab['0' ],$this->field,$param);

继续定位selectDB1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 protected function selectDB ($tab,Array $field,$param=array ()) {array ();',' ,$field);''; //强制进入某个索引 if($param[' force' ]) $force = ' force index(' .$param['force' ].' )'; if($param[' ignore' ]) $force = ' ignore index(' .$param['ignore' ].' )'; $sqlStr = $this->where($param); $sql="SELECT $field FROM ".DB_PRE."$tab$force $sqlStr"; $result=$this->query($sql); while(!!$a=mysql_fetch_assoc($result)){ $arr[]=$a; } $this->result($result); return $arr; }

构造报错注入paylad:http://127.0.0.1/lmxcms1.4/admin.php?m=book&a=reply&id=1)%20

2.LmxCMS V1.4 前台 Ta***.cl***.php 存在 SQL 注入漏洞(有过滤)mvc架构 查找ta开头文件,观察发现data变量经过p函数

1 2 3 4 5 6 7 8 9 10 11 public function __construct() {2 ,1 ,1 );string ::delHtml($data['name' ]);if (!$name) _404();if ($this->tagsModel == null) $this->tagsModel = new TagsModel();if (!$this->data) _404();

定义p函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 function p ($type=1 ,$pe=false ,$sql=false ,$mysql=false ) {if ($type == 1 ){else if ($type == 2 ){else {if ($sql) filter_sql($data);if ($mysql) mysql_retain($data);if (is_array($v)){else {if ($pe){string ::addslashes($v);else {return $newdata;

发现有启用了过滤函数filter_sql和转义

1 2 3 4 5 6 7 8 9 10 11 function filter_sql (array $data) {if (is_array($v)){else {if (preg_match('/count|create|delete|select|update|use|drop|insert|info|from/' ,$v)){'【' .$v.' 】数据非法'); }

观察开头函数发现有1 2 $name = urldecode($name);